در دنیای امروز که امنیت اطلاعات و کارایی شبکهها بیش از هر زمان دیگری اهمیت پیدا کرده، یکی از مفاهیم کلیدی در طراحی زیرساخت شبکه، «بخشبندی شبکه» یا Network Segmentation است. این تکنیک به مدیران شبکه کمک میکند تا کنترل بهتری روی ترافیک داخلی شبکه داشته باشند، امنیت را افزایش دهند و فرآیند مدیریت و عیبیابی را سادهتر کنند.

بخشبندی شبکه چیست؟

بخشبندی شبکه به معنای تقسیم یک شبکه بزرگ به بخشهای کوچکتر و مجزا است. هر بخش یا سگمنت میتواند سیاستها، سطح دسترسی و ترافیک خاص خود را داشته باشد. با این روش، میتوان ترافیک بین بخشها را کنترل کرد و از گسترش تهدیدات احتمالی در سطح شبکه جلوگیری نمود.

پیشنهاد ویژه: انجام خدمات شبکه در تهران

انواع بخشبندی شبکه

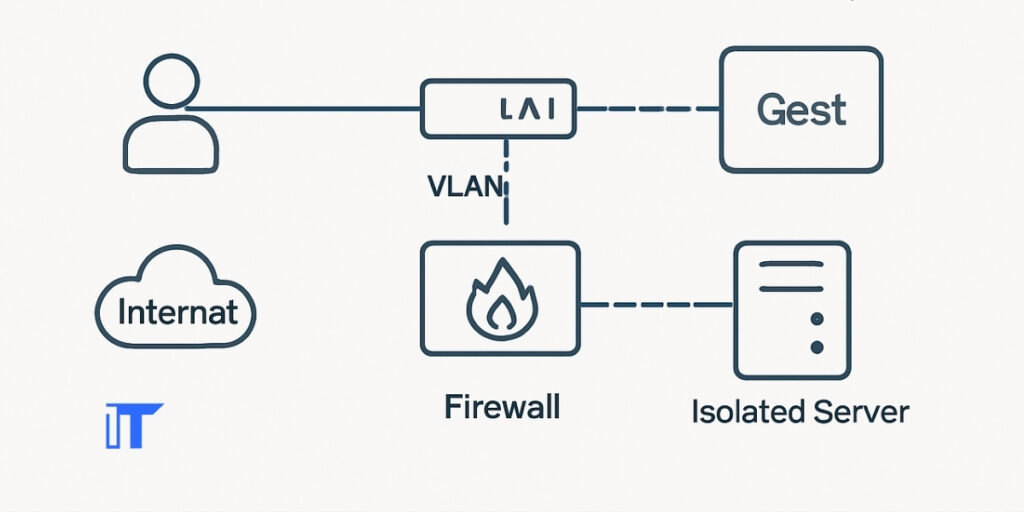

- بخشبندی فیزیکی: با استفاده از تجهیزات فیزیکی مجزا مانند سوئیچ یا روتر مجزا

- بخشبندی منطقی: با استفاده از VLAN، زیرشبکهسازی یا فایروالها

- بخشبندی بر اساس نقش: مانند جداسازی سرورها، کاربران داخلی، و مهمانها

مزایای Network Segmentation

- افزایش امنیت شبکه و کاهش سطح حمله

- کاهش ترافیک غیرضروری و افزایش کارایی

- مدیریت سادهتر

- انطباق با استانداردهای امنیتی مانند PCI DSS یا HIPAA

یک مثال واقعی از کاربرد Network Segmentation

فرض کنید در یک شرکت مالی، شبکه به سه بخش تقسیم شده است: کاربران عادی، سرورهای مالی، و سیستمهای منابع انسانی. اگر یکی از کاربران از طریق یک ایمیل فیشینگ آلوده شود، این حمله فقط به بخش کاربران محدود میماند و نمیتواند به بخش مالی یا HR دسترسی پیدا کند. همین بخشبندی ساده میتواند جلوی یک فاجعه امنیتی را بگیرد.

بیشتر بدانید: اشتباهات رایج در راهاندازی شبکه و راه حل آن ها

مقایسه شبکه بخش بندی شده و شبکه بدون بخش بندی

| ویژگی/وضعیت | شبکه بدون بخشبندی | شبکه بخشبندیشده |

|---|---|---|

| امنیت | آسیبپذیر در برابر نفوذ | محدود شدن حمله به یک بخش |

| عملکرد شبکه | ترافیک بالا و شلوغ | بهینهسازی منابع و ترافیک |

| مدیریت و کنترل | پیچیده و گسترده | آسانتر و دقیقتر |

| انطباق با استانداردها | دشوار | راحتتر و قابلپیادهسازی |

بیشتر بدانید: Bridge در شبکه به چه معناست؟

چالش های پیاده سازی بخش بندی شبکه

- نیاز به دانش تخصصی

- پیچیدگی تنظیمات

- احتمال اختلال در دسترسی در صورت پیکربندی اشتباه

ابزارهای رایج برای پیادهسازی Network Segmentation

- VLAN: برای جداسازی منطقی شبکهها

- ACL و فایروال داخلی: برای محدود کردن ترافیک بین سگمنتها

- Cisco ACI: بخشبندی پیشرفته در محیطهای Enterprise

- VMware NSX: برای Microsegmentation در زیرساختهای مجازی

- Palo Alto Networks: پیادهسازی تقسیمبندی با سیاستهای امنیتی دقیق

اشتباهات رایج در بخشبندی شبکه

- ایجاد سگمنتها بدون تنظیم درست فایروال بین آنها

- استفاده زیاد از VLAN بدون مستندسازی و نظارت

- عدم بررسی دورهای سیاستهای دسترسی

- وابسته بودن کل ساختار به یک تجهیز مرکزی بدون Redundancy

بیشتر بدانید: نود (node) یا گره در شبکه به چه معناست؟

جمع بندی

بخشبندی شبکه یکی از پایهایترین و در عین حال مؤثرترین روشها برای تقویت امنیت، بهینهسازی عملکرد و سادهسازی مدیریت شبکه است. با رشد تهدیدات سایبری و افزایش نیاز به تطابق با استانداردهای امنیتی، استفاده از Network Segmentation دیگر یک انتخاب نیست، بلکه یک ضرورت محسوب میشود.

برای پیادهسازی موفق این رویکرد، نیاز به برنامهریزی دقیق، انتخاب ابزار مناسب و دانش فنی کافی وجود دارد. پیشنهاد میشود پیش از اجرای هرگونه تقسیمبندی، تحلیل دقیقی از ساختار، نیازها و تهدیدات شبکه انجام شود.

بیشتر بدانید: توپولوژی شبکه چیست؟

سوالات متداول (FAQ)

آیا بخش بندی شبکه فقط در سازمانهای بزرگ کاربرد دارد؟

خیر. حتی در شبکههای کوچک نیز بخشبندی منطقی از طریق VLAN میتواند امنیت و کارایی را افزایش دهد.

چه تفاوتی بین Network Segmentation و Microsegmentation وجود دارد؟

Network Segmentation بیشتر به تقسیمات کلی شبکه اشاره دارد، در حالی که Microsegmentation در سطح ارتباط بین سرویسها یا ماشینهای مجازی کار میکند و دقت بالاتری دارد.

آیا بخش بندی باعث کندی شبکه نمیشود؟

اگر بهدرستی پیادهسازی شود، نه تنها باعث کندی نمیشود بلکه با کاهش ترافیک غیرضروری عملکرد شبکه را بهبود میبخشد.